Защита

информации.

Имитационная

защита.

Контрольные

суммы.

Пароли.

Понятия

уровней

паролирования.

Резервирование

данных. Правило

"3-х носителей

данных".

ПЗ -

выполнить "диспансеризацию"

операционной

системы и ПК:

|

Адрес

документа: |

http://90.189.213.191:4422/temp/kafedra_sapr_2017_gruppa_mpp78/lek4/lek4.doc

инд: 2-118-1-3

Каталог_программ |

Напоминание!:

·

Все

программы,

которые

используются

в данной

лекции, имеют

статус

свободного

применения и

не нарушают

авторских

прав.

·

Все

программы,

используемые

в данной лекции,

имеют

"портабельное"

исполнение.

Это означает,

что не

требуется

установка

в

операционную

систему.

·

Все

программы

используемые

в данной лекции,

могут

испортить Вам

информацию или

навредить

работе

Вашего

компьютера

Вашими

действиям. Поэтому

любые

действия,

повлекшие

вредные последствия

вызваны

только

Вашими

осознанными

или

случайными

действиями.

Защита информации.

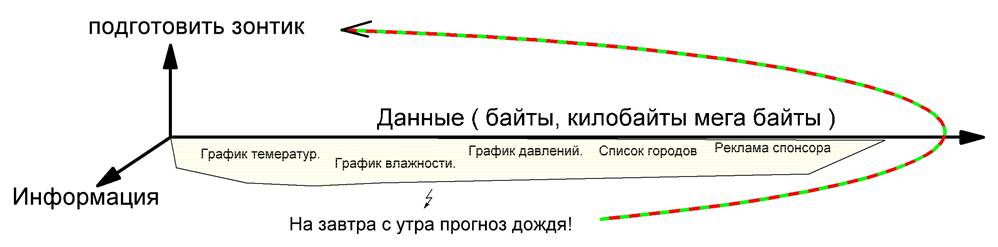

Существует

понятие

данные и

информация. Ниже

на рисунке

показано в

"философском"

смысле

объединение

этих понятий

в

совокупности

с действиями

по

полученной

информации:

Например, сведения

о погоде

представленные

в сводке

вестей

погоды на

сайте ( Адр1. Адр2.

)

Данные на

сайте могут

иметь разное

количество

рисунков,

графиков,

содержать

рекламу и

различные

другие

сведения. Это

все ДАННЫЕ.

Но,

интересует

информация,

которая

содержится в

этих данных.

Т.е. всего

лишь цифры

температуры

на завтра. Хотя

можно это и

выразить "

завтра будет

тепло,но не

очень".

И

по этой

информации

принимается

решение на

выполнение

действий. Ниже

на рисунке

показано

соотношение

действий.

Таким

образом,

защита

информации подразумевает

защиту

данных.

Данные

можно

преобразовывать

так, что бы информация

в них не

терялась.

Главное

- сохранить

информацию.

Что

включает

понятие защита

информации :

- предупреждение

несанкционированного

доступа к

информации;

- создание

условий,

ограничивающих

распространение

информации;

- ограждение

права

собственника

на владение

и

распоряжение

информацией;

- предотвращение

утечки,

хищения,

утраты, несанкционированного

уничтожения,

копирования,

модификации,

искажения,

блокирования,

разглашения

информации,

несанкционированных

и

непреднамеренных

действий на

неѐ;

- сохранение

полноты,

надѐжности,

целостности,

достоверности

и

конфиденциальности

информации;

- организационные,

программные

и

технические

средства и

методы, направленные

на

удовлетворение

ограничений,

установленных

для типов

или экземпляров

данных в

системе

обработки

данных;

- деятельность

собственника

информации

или

уполномоченных

им лиц по:

- - обеспечению

своих прав на

владение,

распоряжение

и

управление защищаемой

информацией

- -

предотвращение

утечки и

утрат

информации

- - сохранение

конфиденциальности

или

секретности

защищаемой

информации

в соответствии

с правилами,

установленными

законодательством

и другими

нормативными

актами.

Однако

однозначного

определения

понятия

"защита

информации"

в настоящее

время не

существует.

Самым

опасным для

собственника

информации

является

нарушение

установленного

статуса

информации.

Имитационная защита Ключевое понятие в имитационной защите - контрольные суммы. (CRC)

Наиболее

простой

способ

проверки целостности

данных,

вводимых в

информационных

системах или

передаваемых

в цифровом

представлении - это

метод

контрольных

сумм.

|

Под контрольной

суммой понимается

некоторое

значение,

рассчитанное

путем

сложения

всех чисел из

входных

данных. |

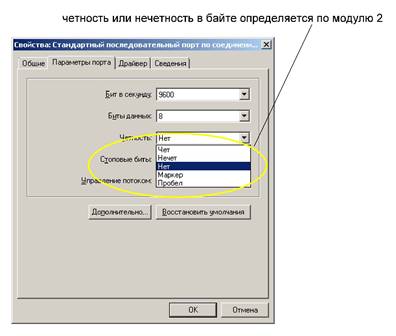

Для

малого

количества

данных,

размерами в

байты, часто

применяется

деление по

модулю 2.

Данный

метод широко

используется при

передаче по

последовательным

портам. Ниже

на рисунке

показана

установка

контроля

битов

четности

нечетности

для

последовательного

порта.

Вычисляется

контрольная

сумма байта

по модулю 2

В

настоящее

время

разработано

много

способов

сложения, которые

отличаются

разной

функциональностью

и

назначением.

Основные

алгоритмы и

способы

представлены

в

сокращенном

виде, ссылки

кликабельны:

MD2, MD4,

MD5, SHA1,

SHA256,

SHA384,

SHA512

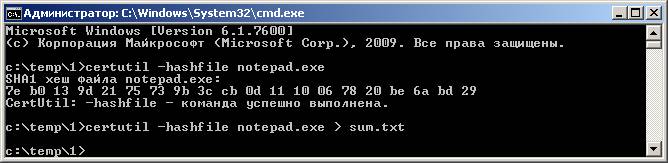

Механизм

CRC

применяется для

проверки

файлов.

Утилита

certutil в

составе

операционной

системы Windows 7 и выше.

-

Вызвать CMD -

набрать

утилиту "certutil /?

" -

появиться

меню

с опциями

Для

получения

файла

справки

набрать certutil /? > t.txt

и затем

открыть

блокнотом

файл t.txt

Утилиа certutil -hashfile "путь к файлу"

[HashAlgorithm]

Ниже

на скан

экрана

приведена

проверка

файла

блокнота

размещенного в

каталоге c:\temp\1\

Первый

вариант,

выдаются

данные на

терминал,

второй вариант

в файл sum.txt

.

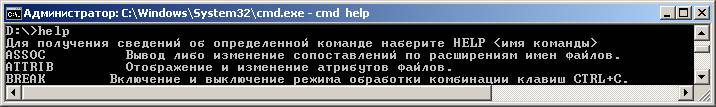

Команды

консоли CMD

приведены по адресу

Самостоятельно

вызвать help для

изучения

доступных

команд.

Создано

много

программ для

ускорения

процесса

проверки

подлинности

файлов, например

hashtab

Вывод.

Контрольная

сумма файла

однозначно

определяет

истинность и

правильность

данного

файла.

На

диаграмме

понятия

информации и

данных, контрольные

суммы можно

представить

в виде

"придатка"

однозначно

подтверждающего

информацию и

данные или

отвергающую

достоверность

данных. На

рисунке

пример

недостоверных

данных.

Пароли. Понятия уровней паролирования.

Пароль (фр. parole —

слово) —

условное

слово или

набор знаков,

предназначенный

для

подтверждения

личности или

полномочий.

Пароли часто

используются

для защиты информации от

несанкционированного

доступа. В

большинстве вычислительных

систем комбинация

«имя

пользователя —

пароль»

используется

для удостоверения пользователя.

Пароль

надо создать,

и желательно

запомнить.

Но

тут

противоречие

- простой

пароль -

просто

подобрать,

сложный

пароль -

сложно запомнить.

Существует

много

способов

обойти это

противоречие.

Существуют

генераторы и

хранители

паролей. ( Адрес_1 Адрес_2

)

Внесем

свой вклад в

дело паролей.

|

Можно

зашифровать

ассоциативно и

указать

подсказку в

открытом

виде. Всем

любителям

кроссвордов

- это Ваш метод! Пример 1. Варианты

создания на

основе ассоциации что

позволяет записывать

вместе с

логином и

пароль Например

для почты на rambler 4

комбинации

из 4-х знаков. <****> <****> <****>

<****> =========================== 1...4

знаки -

постоянное

слово Most -

первая

комбинация.

==================== 5...8

знаки

-

номер в общежитии

или

квартиры с

учетом

номера дома,

например, ул.

Крупской д12,

кв 51 = 1251

=============== 9...12 знаки -

последние

4е-знака своего

телефона - 8839

========= 13...16

-знаки - имени

сайта почты www.rambler.ru

Итого: пишем свой

адрес почты shabronov@rambler.ru и

подсказку Моst_живу_сейчас_телефон_ramb и

вводим Most12518839ramb Для

почты на yahoo.com

другая

подсказка Most_живу_летом_телефон_yaho |

Уровни

паролей -

повышают

проверку подтверждения

личности и

полномочий.

На

первый

пароль

формируется

отзыв, т.е.

система

задает

встречный

вопрос, на

который

должен

ответить

пользователь.

второй

пароль -

отзыв должен

соответствовать

ожидаемому

отзыву.

Вариант

двух-уровневого

пароля -

двухфакторная

аутентификация.

Первый

пароль -

отправляется

по

запросу на

аутентификацию.

Например, вы

заходите на on-line банк.

И

второй

пароль -

отправляется

по sms-сообщению.

Аутентификация

через

электронный

ключ. Создано

достаточно много изделий,

позволяющих

идентифицироваться.

Например

DS2401 вид

этой

микросхемы

ниже.

Обычная usb-флеш

память

так же может

выполнять

функцию

аутентификации.

Все

usb-накопители

имеют свой

индивидуальный

номер, который

можно

посмотреть

например,

через программу,

аналогичную

проводнику Windows - FAR

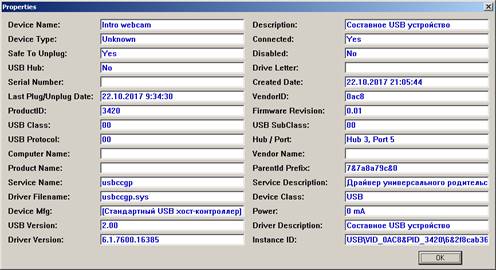

Представлено

ниже два

вариант данных

о одинаковом

usb-накопителе.

Кроме

того,

многие

изделия

подключаемые

в USB

интерфейс

имеют

уникальный

мас-номер.

Однако,

надо знать

что

нет закона

на создание

уникальных

серийных

номеров в изделиях

для USB.

Программа

просмотра USBDeview позволяет

определить

уникальные

мас-адреса и

параметры

изготовления

устройств,

подключенных

к USB

интерфйесу.

Ниже

на скан

программы

показан фрагмент

контроля

номера все

той же USB-памяти.

Обратите

внимание, что

номера

разные. Это

означает, что

разные

программы читаю

и определяют

контрольные

суммы по разному.

Данные

некоторых usb устройств

представлены

ниже.

Устройства

памяти и bluetooth

модуль

имеют

уникальный

номер.

Оптическая

мышь и веб

камера не

имеют

серийного

номера.

Краткие

выводы.

·

При

формировании

систем аутентификации

важно

знать

что то

уникальное о

аппаратуре. В этом

случае, можно

использовать

эти данные

вместо

пароля.

·

В

зависимости

от важности

системы

могут иметь и

более двух

уровней

паролирования.

И три и пять.

·

В

качестве аутентификации

можно

использовать

и другие

"уникальности"

- например

отпечатки

пальцев, сетчатку

глаз и т.п.

Резервирование данных. Правило "3-х носителей данных".

Виды

резервного

копирования

Клонирование

разделов и

создание

образов

Полное

файловое

резервирование

Дифференциальное

резервирование

Инкрементное

резервирование

(Incremental backup)

Windows Backup And Restore

Windows File History

Резервное

копирование

подразделяется

на различные

виды в

зависимости

от задач, которые

ставятся

перед

реализующим

его программным

обеспечением.

В

одних

случаях

пользователям

необходимо

лишь

создавать

копии важных

файлов,

хранящихся

на диске, в

других —

создавать

полноценные

образы

операционной

системы с

возможностью

отката всех

предыдущих

изменений.

При

этом для

системных

администраторов

предоставляются

возможности

централизованного

хранения

резервных

копий данных,

что упрощает

контроль за

версиями

резервных

копий и

восстановление

систем по

мере необходимости.

Естественно,

в

зависимости

от

выбранного типа

резервного

копирования

задействуется

тот или иной

алгоритм

сравнения и

сохранения

файлов —

либо

побайтовое,

либо посекторное

копирование

с источника

данных, когда

информация в

точности

записывается

на носитель с

бекапом.

Для

восстановления

файлов и

данных также могут

использоваться

функции

файловых систем,

поддерживающих

журналирование

и

протоколирование

изменений, —

вначале

делается

полный

слепок

файловой

системы, а

данные в

резервную

копию сохраняются

по мере

необходимости,

если отдельные

файлы

помечены как

измененные.

Файловые

системы с

расширенной

поддержкой

контроля

версии

подходят для

такого

случая

лучшего всего,

поскольку

существенно

экономят

место на

резервном

носителе.

Кроме

традиционного

создания

резервных копий

файлов,

которые не

используются

в данный

момент,

существуют

алгоритмы

резервирования

в реальном

времени.

В

этом случае

резервное

копирование

происходит

даже тогда,

когда файл

открыт в какой

либо

программе.

Такая

возможность

достигается

благодаря

использованию

снапшотов (snapshot)

файловых

систем и

активно

применяется,

например, в

системах

виртуализации

для работы с

виртуальными

дисковыми

накопителями.

Процесс

резервирования

данных может

происходить

несколькими

путями.

Рассмотрим наиболее

распространенные

из них.

Клонирование

разделов и

создание

образов

Клонирование

подразумевает

копирование

раздела или

разделов

диска со

всеми

файлами и

директориями,

а также

файловыми

системами на

резервный

носитель, то

есть

создание

полной копии данных

на другом

носителе.

Это

требует

большого

количества

пространства

на резервном

носителе, но

в то же время

позволяет

добиться

наиболее

полного

резервирования

отдельного

ПК или диска

с данными.

Также

особо

следует

упомянуть о

клонировании

системы в

виде

специального

образа —

виртуального

накопителя,

то есть отдельного

файла,

который

может

содержать в себе

несколько

разделов

диска.

Такой

образ может

быть создан

средствами самой

операционной

системы.

Он

позволяет

сократить

объем данных,

а также

предоставляет

возможность

впоследствии

работать с

ним, как с

обычным

диском, либо

подключать

его к

виртуальным машинам,

что упрощает

перенос

операционных

систем с

одного

сервера или

компьютера на

другой.

Сегодня

виртуальные

образы набирают

популярность

за счет

гибкости

подключения,

а также кросс

платформенности

и легкого переноса

с одного

компьютера

на другой.

Как

правило,

клонирование

или создание

образа для

резервного

копирования

происходит

достаточно

редко,

поскольку

объем, занимаемый

резервной

копией, очень

большой.

Подобные

процедуры

применяются

в большинстве

случаев

именно для

создания

копии

операционной

системы со

всеми

файлами, а не

для

резервирования

отдельных

данных на

диске.

Для

резервирования

пользовательских

данных,

которые

часто

меняются или

задействуются

в работе,

повсеместно

используется

другой тип

резервного

копирования —

полное

файловое

резервирование.

Полное

файловое

резервирование

Такой

тип

резервного

копирования

подразумевает

создание

дубликатов

всех файлов на

носителе

простым

методом —

копированием

из одного

места в

другое.

Полное

файловое

резервирование

вследствие

длительности

процесса обычно

проводится в

нерабочее

время, что объясняется

слишком

большими

объемами данных.

Такой

тип

резервирования

позволяет

сохранить

важную

информацию,

но из-за

больших сроков

резервирования

он не очень

подходит для

восстановления

быстро

меняющихся

данных.

Полное

файловое

копирование

рекомендуется

проводить не

реже раза в

неделю, а еще

лучше

чередовать

его с другими

типами файлового

копирования:

дифференциальным

и инкрементным.

Дифференциальное

резервирование

Дифференциальное

резервирование

предполагает

копирование

только тех

файлов, что

были изменены

с последнего

полного

резервного копирования.

Это

позволяет

уменьшить

объем данных

на резервном

носителе и

при необходимости

ускорить

процесс

восстановления

данных. Поскольку

дифференциальное

копирование

обычно

производится

гораздо чаще,

чем полное резервное

копирование,

оно очень

эффективно,

так как

позволяет

восстанавливать

те данные,

которые

подверглись

изменению

совсем

недавно, и

отслеживать

историю

изменения

файлов с момента

полного

копирования.

Инкрементное

резервирование

(Incremental backup)

Инкрементное

резервирование

несколько отличается

от

дифференциального.

Оно подразумевает,

что при

первом

запуске

происходит

резервное

копирование

только тех файлов,

которые были

изменены с

тех пор, как в

последний

раз выполнялось

полное или

дифференциальное

резервное

копирование.

Последующие

процессы

инкрементного

резервирования

добавляют

только те

файлы,

которые

подверглись изменению

с момента

предыдущей

процедуры

резервирования.

При

этом

изменившиеся

или новые файлы

не замещают

старые, а

добавляются

на носитель

независимо.

Конечно,

в этом случае

история

изменения файлов

увеличивается

с каждым

этапом резервирования,

а процесс

восстановления

данных для

этого типа

резервирования

происходит

гораздо

дольше,

поскольку

необходимо

восстановить

всю историю

изменений

файлов, шаг

за шагом.

Однако при

дифференциальном

резервировании

процесс

восстановления

более прост:

восстанавливается

основная

копия и в нее

добавляются

последние

данные дифференциального

резервирования.

Многие

программные

пакеты для

резервирования

используют

различные

виды резервирования,

а зачастую

совмещают их

с целью большей

эффективности

и экономии

места.

Системные

утилиты Windows,

также

задействуют

различные

виды резервирования,

что

позволяет

более

динамично и

оперативно

восстанавливать

данные пользователей

в

зависимости

от ситуации.

Для

серверных

операционных

систем Windows

доступно

большее

количество

утилит для

восстановления,

чем для

настольных

операционных

систем Windows.

Более

того, для

разных

редакций ОС Windows

набор компонентов

различается,

что

обусловлено разделением

операционных

систем на

корпоративные

и домашние.

Для

операционных

систем Windows

существуют

две основные

утилиты по резервному

копированию

данных,

которые

различаются

видом

резервирования.

Считается,

что

бэкап-правило

«3-2-1» впервые описал

Peter Krogh в своей

книге «Управление

цифровыми

активами для

фотографов».

И это,

наверное,

неудивительно,

так как потеря

личного

архива

означает для

профессионального

фотографа

полную

катастрофу, и

он просто

обязан

придерживаться

такой стратегии

резервного

копирования,

которая гарантировано

защитит его

от потери

данных.

Итак,

правило «3-2-1»

гласит, что

для

обеспечения

надежного

хранения

данных,

необходимо иметь

как минимум:

- ТРИ резервные

копии,

- которые

должны быть

сохранены

в ДВУХ различных

физических

форматах

хранения,

- причем ОДНА из

копий,

должна быть передана

на

внеофисное

хранение.

Все три

составляющих

правила

базируются на

принципе

обеспечения

отказоустойчивости

через

избыточность

хранения

данных.

Правило

3-х носителей

данных - сохранять

данные не

менее чем на

3-х разных

физических

носителях.

Например

- диск - в

компьютере,

диск -

внешний, на

"облачном

хранилище"

Практическое занятие:

Выполнить

"диспансеризацию"

операционной

системы:

- Программы

для контроля

процессов,

потоков,

портов;

- Утилиты:

msconfig, ipcongif, Auslogics.BoostSpeed

-

Антивирусы:

"DRWEB",

"Касперский"

Последовательность

выполнения:

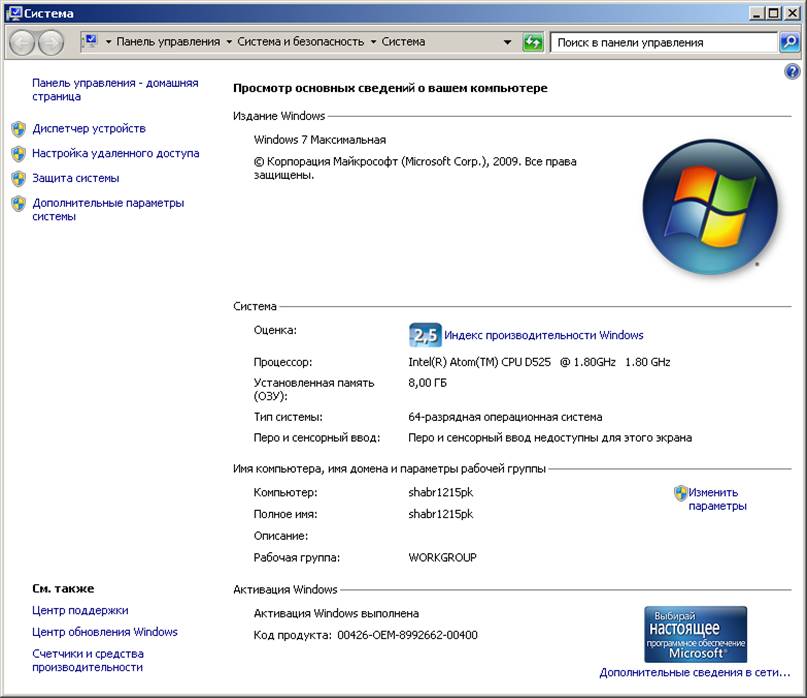

Ниже

приведен

отчет о

"диспансеризации"

. Выполнить и

предоставить

отчет о своем

ПК или ПК

кафедры.

-

Титульный

лист свой -

1.

Данные о ПК

2.

Данные о

устройствах

-

-

неработающие

устройства

помечены

цветовыми

овалами и

приведены

причины их не

работы.

3.

Утилита msconfig

3.1- автозапуск

одной

системы

3.2

автозагрузка 5ти

программ -

пояснения в

скане

3.3 сведения

о системе

только

основные.

3.4 Установленные

программы:

4 - утилита

ipconfig

Компьютер

подключен на

адрес

192.168.1.37 к

интернету.

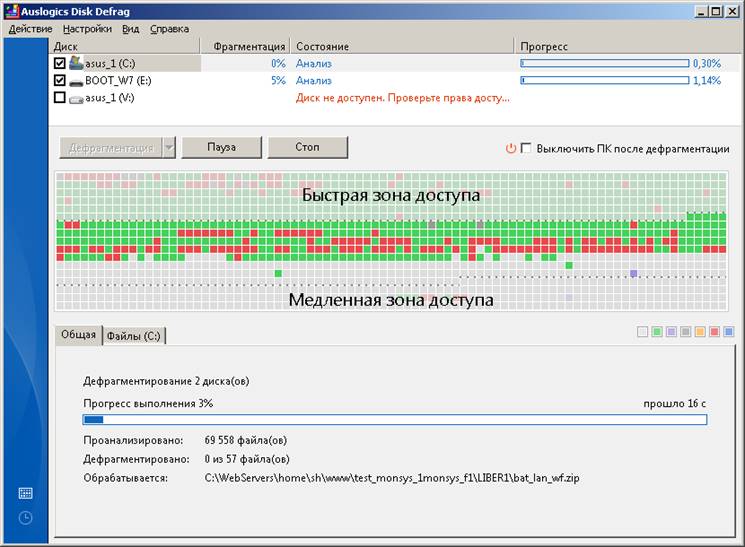

5

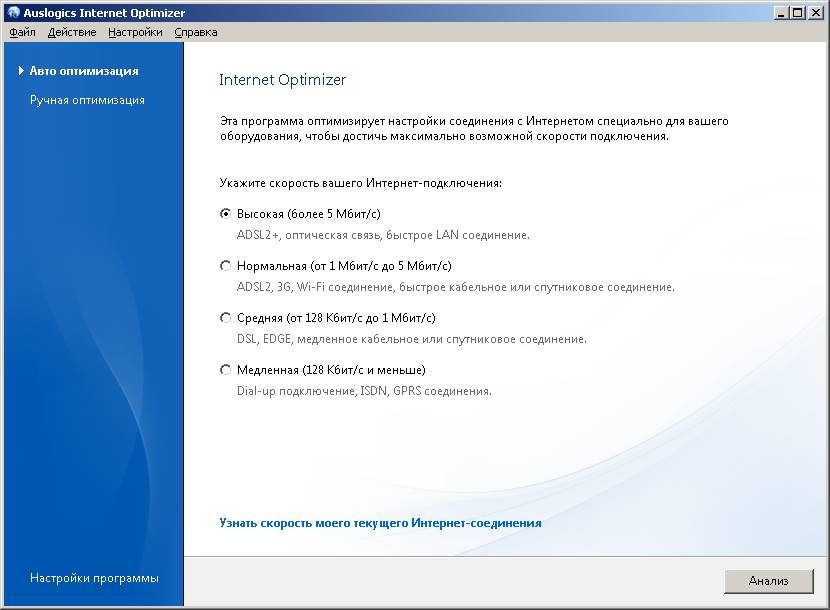

Утилита Auslogics.BoostSpeed скачать

5.1 -

Выполнить

очистку

5.2

Выполнить

дефрагментацию

5.3

Выполнить

проверку

дисков

5.4 Выполнить

проверку

реестра.

5.5

Выполнить

оптимизацию

5.6

Выполнить

оптимизацию

подключения

к интернету

5.7

Выполнить

оптимизацию

служб

5.8

Выполнить

поиск

дубликатов

файлов.

Внимание

удалять

только свои

файлы на своем

компьютере!

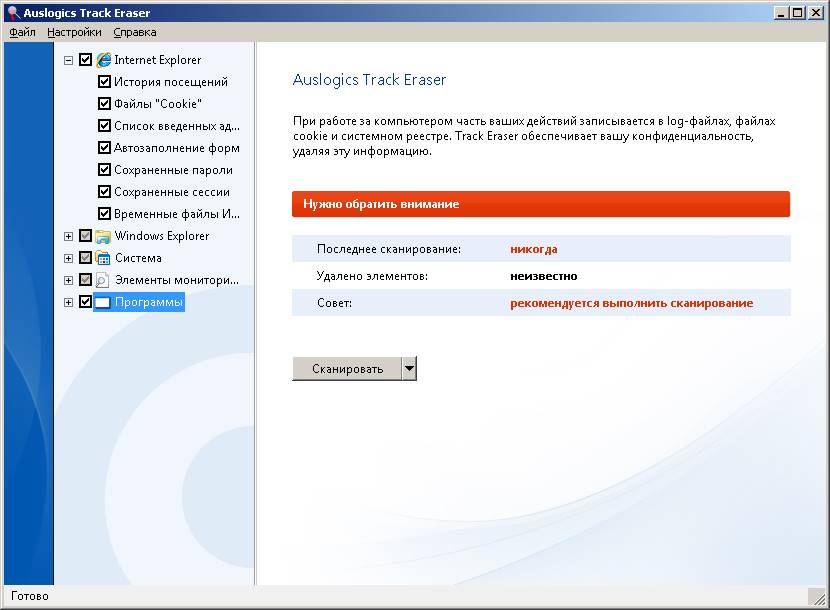

5.9

Выполнить

поиск треков

и истории

действий на

компьютере. Внимание!

Удалять

только свои

файлы на

своем

компьютере!

6.

Проверка антивирусом

системы -

скачать DrWEB

https://free.drweb.ru/cureit/

Установить

опции без

удаления,

показано ниже

на скане.

7

Антивирус

Касперского https://www.kaspersky.ru/downloads

выполнятся

для пробной

версии и

устанавливаются

только на

личном компьютере.

Выполнить

проверку и

привести сканы

отчетов.

Удалить из

программ

Внимание!

Возможно ситуация,

когда

антивирус

будет

считать вирусом

программу,

которая

установлена

легально и

Вами

используется

законно. И вреда

программа не

создает.

Ниже

на скане

такой пример

Выводы

ПЗ на

сканирование

компьютера.

-

компьютер shabr1215pk

проверен,

оптимизирован,

не исправных

и не

известных

устройств

нет.

Обнаружены

программой ****

вирусы - *** -

удалены.

Дата

проведения

проверки 2017-10-23-23-40 ( полное

)

Выводы по программе антивирус. Информация к ПЗ и в отчет вносить не требуется.

1.

Не только

антивирус

Касперского

но и многие

другие

антивирусные

программы, не

имеют четкого

критерия

определения

"вирусности"

и "враждебности"

программ.

Она

Вам сообщает

"это вирус"

но доказательств

ни каких не

приводит.

Просит верить

ей.

В

результате

действий антивируса

вы лишаетесь

полезности

своей

системы. Она

удалит Вам

программу, А

Вы будете ее

потом

восстанавливать!

Приведена

оценка

что это

"рекламная

программа". Но какие

действия

выполняет

данная

программа

как

рекламная ?

Может она

только по

запросу

отвечает? И

сообщает о

своем рекламодателе?

А

реально -

данная

программа -

это сервер

сайта http://www.dyn-dns.ru/ и

обеспечивает

работу

локального

сервера

сайта.

2.

Использование

антивирусных

программ без

разбора их

действий,

приводит к

нарушению работы

Вашей

системы.

3.

Критерии

"вирус" или

"невирус" данный

файл

установить

нельзя без

действий с данным

файлом

системой. В

связи с этим -

все антивирусные

программы не

могут быть

единственным

решением для

обеспечения

надежного

функционирования.

4.

Если Вы точно

знаете, что

данный файл

не является

"вирусом" то

требуется

оставить его

в системе и

дать

указание

антивирусу

не удалять и

не лечить.

5.

Если Вы

сомневаетесь,

то оптимально

проверить

данный файл

другим

антивирусом через

интернет

сервисы.

Оценка ПЗ:

Уровень

понимания -

оценка 3 -

выполнить

последовательность

сканирования

по

представленному

примеру для

личного

компьютера

или если его

нет, то

компьютера

кафедры.

Уровень

появления

новых

свойств -

оценка 4 –

по выбору

-

Выполнить

"бекап"

сохранения

файлов

утилитой Windows Backup

And Restore каталога Program Files (x86)

-

Выполнить

"бекап"

сохранения

файлов в файл

"образ

диска"

формат ico. каталога Program Files (x86) программу

образа диска

выбрать

самостоятельно.

Уровень

создание

новых

свойств -

оценка 5 - Выполнить

оценку

производительности

ПК после

"удаления

лишних

файлов",

дефрагментации

и

дублирующих

файлов и

оптимизации.

Показать

скан

производительности

до и

после

действий. Программу

отображающую

производительность

компьютера

выбрать

самостоятельно.

Контрольные вопросы:

- Что

такое

пароль?

Применение

паролей.

- Что

такое

контрольная

сумма?

- Подсчитать

контрольный

бит

по модулю 2

для

байта xA7 = 1010-0111

- Подсчитать

контрольную

сумму файла paint.exe утилитой

certutil

и

представить

ее в

текстовый

файл.

- Определить

контрольную

сумму флеш-usb-накопителя

и

представить

ее в

текстовый файл.

- Что

такое

правило 3-2-1

- Перечислить

основные

виды

резервного

копирования.

-

Литература и адреса электронных документов:

·

Теория

информационной

безопасности

http://open.ifmo.ru/images/8/81/137301_konspekt_lekcii.pdf

·

Двухфакторная

аутентификация

- http://docs.wixstatic.com/ugd/a544a5_e0145725f1da45579015d7d743ef80e5.pdf

·

ЗАЩИТА

ИНФОРМАЦИИ

ПРИ

КОДИРОВАНИИ

И ПЕРЕДАЧЕ

ДАННЫХ http://belani.narod.ru/1/auto.htm

·

журнал

PC-новости http://ru.pcmag.com/

·

Программа

подсчета

контрольных

сумм https://hashtab.ru/

·

Резервирование

данных http://compress.ru/Article.aspx?id=23778

·

Правило

3-2-1 https://habrahabr.ru/company/veeam/blog/188544/

Данные

на 2017-10-23 Подготовил

Шабронов А.А. тс 913-905-8839 shabronov@ngs.ru

Приложение

1. На УП 2022г,

уточнение ПЗ.

- Класс

33 в

наличии ПК 11

штук в

локальной

сети.

- Провести

на каждом ПК:

- Удалить

файлы

документов

студентов,

папки и

программы.

Проверить

«все уголки»

и

«потайные»

места ПК.

- Переименовать

ПК по

топологии

класса. Т.е. слева

от доски k331 и

далее к332 и

т.д

Пк

преподователья

k33

- На

компьютере

установить

одного

пользователя

с правами

администратора.

Вход без пароля.

Имя

пользователя

по имени

компьютер

но с первой

буквой s

- На

компьютере

должна быть

установлен

файловый

менеджер «Total_Commander_Portable»

для доступа

к ftp-серверу

- На

компьютере

установить программу

удаленного

доступа Radmin_server

преподаватель

устанавливает

пароль и

логин для

доступа со

своего ПК.

- На

компьютере

должен быть

установлен

офисный

пакет word

и два

браузера на

выбор

студента.

- Один

браузер

должны быть

настроен

стартовой

страницей

на страницу

учебного

заведения.

- Второй

браузер

должен быть

настроен

стартовой

страницей

на поисковик

=Яндекс=

- Если HDD

разделен, то

объединить

все разделы в

один. Должен

быть один

диск, один

раздел. Не

должно быть

незанятых

или

зарезервированных

под что-то

разделов.

Сохранить

результат в

отчете о

разделах

диска.

- Свои

необходимые

файлы

документов

сохранить

на ftp-сервере

учебного

заведения.

Адрес уточнить

у

преподавателя. Адрес

на текущий

момент 192.168.1.84:4422

- Возможные

«важные»

файлы

документов

сохранять в

отдельной

папке на

рабочем

столе с

названием «Для

сохранения

документов».

- Создать

папку c:\TEMP\

в которой

сохранить

файлы не

понятные,

странные

или нужные

по Вашему

мнению. Подготовить

обоснование

сохранения.

- «Корзина»,

«Загрузка»,

«Local Temp» и

другие

возможные

папки

временного

разрешения

очистить.

- Убрать

все файлы с

расширением *.tmp

- Провести

очистку

реестра;

Сохранить

в отчете

результат.

- Провести

дефрагментацию;

Сохранить в

отчете

результат и скан

топологии

адресного

пространства.

- Провести

проверку HDD до

кластера. Сохранить

в отчете

результат и

сведения о

«битых»

кластерах и

другие подробности.

- Провести

проверку на

антивирус

все адресного

пространства.

Сохранить

в отчете

результат о

проверке.

- Создать

отчет

формата Word и

сохранить

на своем

адресном

пространстве

ftp-сервера

- Задание

выполнятся

двумя

студентами

на одном

компьютере.

Отчеты

индивидуальные,

сканы и

данные допускаются

копии при

«парной»

работе.

- Защита

индивидуальная!

Оценка

на 3:

Предоставить

отчет и

ответить на

вопросы по

пунктам

проверки.

Оценка

на 4: Защитить

отчет, показать

на

проверенном

ПК

проведенные

действия по

выбору

преподавателя.

Оценка

на 5:

Предоставить отчет

с проверкой подобными

программами

в теме ( очистка

реестра,

дефрагментация,

проверка

приложений и

установленных

программ, антивирусы

) и показать

подобные

программы на

ПК.

Ред.2022-6-14